Vítejte u prvního dílu naši nové série ohledně kybernetické bezpečnosti. Zatím bude mít 3 díly.

- 1. díl – Sociální inženýrství

- 2. díl – Detailní článek o Phishingu

- 3. díl – Malware

- …Co by se vám líbilo dále? 🙂

V prvním díle rozebereme nejrozšířenější hackerskou techniku, které se říká sociální inženýrství. Je dost pravděpodobné, že už jste se s takovou technikou někde setkali, aniž byste o tom vy nebo útočník věděli. Podělím se přesně o takový zážitek z dovolené a na konci si řekneme, na co si máte dát pozor a doporučím zajímavé zdroje odkud můžete čerpat další vědomosti.

- Sociální Inženýrství

- Co je sociální inženýrství a jaký je jeho účel?

- Proč je tak nebezpečný?

- 5 typů sociálního inženýrství

- Příklady ze života

- Rady do života

- Doporučení na konec

Sociální inženýrství

Číhá na vás v e-mailu, na webu, dokonce i na živo a často se s ní setkáte na dovolené. Turisté jsou totiž velmi zranitelná kořist. Podělím se tady o svojí zkušenost z minulého roku, abych naznačil, o čem se to vlastně budeme bavit.

S přítelkyní jsme měli naplánovaný eurotrip a první cesta vedla do Paříže. Jsme tam druhý den, venku krásně a tak máme plno energie. Snažíme se toho navštívit, co nám nohy stačí. Nestačily, a tak jsme si vzali elektrickou koloběžku a vyrazili k Eiffelovce.

VPS Centrum

Vyzkoušejte zdarma naši aplikaci pro správu serveru a domén. Budete si připadat jako zkušený administrátor.

Z dálky na mě mává sympatická slečna, kolem dvaceti let. Jelikož mám dobrou náladu, tak zastavím a dáme se do řeči. Představí se a začne vykládat, jak vybírá peníze pro děti s postižením. Ukazuje fotky a stále mi před obličejem mává s formulářem, který je ze ¾ plný “darů”. Stále se na mě usmívá a snaží se můj mozek zabavit, ať nepřemýšlím o tom, co se děje.

Člověk cítí z nějakého důvodu pocit viny, když nepřispěje na děti s postižením. Jste na dovolené, tak peníze moc neřešíte a máte pozitivní energii. Tak jsem polevil a dal jí pár euro, ať si nezkazím karmu. Do toho přijede přítelkyně a hned jí do toho začne namotávat taky, ale už je mnohem oprsklejší a začíná to být podezřelé. Dokonce kouká do peněženky a snaží se nám “poradit” jaké mince máme vylovit. Celá akce trvala pod 90 vteřin.

Nakonec nás tahle sranda stála 8 eur. Už 30 vteřin po rozchodu nám došlo, co se vlastně stalo. A teď co? Budu nahánět na koloběžce slečnu a snažit se získat zpět svých 8 euro? Ještě by začala křičet, že se jí snažím okrást a trávit den dovolené na policejní stanici vysvětlováním nechcete. Tak jsem uznal porážku a s nabitými zkušenostmi pokračoval v životě. Od té doby, už jsem něčemu podobnému nenaletěl.

Jenže taková zkušenost mi moc nedala spát a neustále jsem přemýšlel a snažil se rozebrat celou akci, abych z toho měl nějaké ponaučení. Přišel jsem na to, že…

-

Cíli pouze na turisty – Proč? Jsou na dovolené, peníze moc neřeší, pokud dají peníze, tak se nebudou bránit, protože proč si kazit dovolenou? Radši se rozloučíte s těmi pár eury..A kdo vypadá jako turista? Ten, kdo jezdí s předraženou koloběžkou u Eiffelovky…Zasloužil jsem si to. 🙂

-

Formulář pro větší důvěryhodnost – Na peníze si dáváme mnohem větší pozor než na osobní údaje / data. Formulář pomůže s důvěryhodností a pár napsaných jmen s částkou, kterou přispěli ukáže, že v tom nejste sám. Fotky lidí, kteří ty peníze potřebují mají stejný účinek.

-

Úsměv a trash talk – Když se lidé usmívají, tak k nim máte mnohem pozitivnější přístup. Vyvolává to ve vás pocit, že si druhá strana rozhovor užívá a trash talk zase odrazuje mozek, aby přemýšlel nad tím důležitým. Taky když jste turista v Evropě, tak je velká šance, že angličtina není váš mateřský jazyk a jste rádi, když se plynule domluvíte. To zase zaměstná mozek, aby vám chvíli nekryl záda.

PROTIP: Pokud si to uvědomíte stejně pozdě jako já a chcete peníze nazpět, tak můžete provést obrácený útok. Řekněte, že jí dáte papírovou bankovku a ať vám nejdřív vrátí vaše drobné. Pak už jí nic nedávejte a ať klidně zavolá policii. :-)

To je krásný příklad, ve kterém najdeme všechny důležité prvky sociálního inženýrství.

Freelo - Nástroj na řízení úkolů a projektů

Přidej se, pozvi svůj tým a klienty, rozděl práci a sleduj, jak se úkoly dají do pohybu.

- Vytipujete správně oběť,

- Navodíte pocit důvěryhodnosti nebo vyvoláte pocit strachu / naléhavosti

- Získáte, co potřebujete.

Tak si to pojďme ještě více rozebrat.

Co je sociální inženýrství a jaký je jeho účel?

Ve zkratce můžeme sociální inženýrství popsat jako obor, který se snaží manipulovat lidmi. Najít jejich slabiny a využít je ve svůj prospěch, abychom získali, co potřebujeme.

Stále platí, že infrastruktura / firma je nejsilnější jak její nejslabší článek. Všichni se snaží investovat miliony do zabezpečení IT infrastruktury, ale už se zapomíná, že zaměstnanci do ní patří také.

Nejznámější hacker a expert na sociální inženýrství Kevin Mitnick říká “Proč mám trávit tolik času, abych naleznul chybu na serveru, když se stačí hezky zeptat zaměstnanců?” Nejsou vytrénovaní, nemají žádný firewall a nic nelogují. Ideální cíl. Navíc všichni lidi mají stejné emoce a potřeby. Jen na každého funguje něco jiného.

A účel takového útoku? Těch může být několik:

- přístup do interní infrastruktury firmy,

- nainstalování malwaru,

- vpuštění do fyzického objektu,

- získání informací pro další fáze útoku,

- vylákání cenných informací mimo firmu nebo dokonce státu

Určitě si pamatujete cílené útoky na české nemocnice pomocí ransomware. Stačilo někomu podstrčit infikovaný USB disk nebo ho přesvědčit, aby kliknul na odkaz, na který neměl a průšvih je na světě. Jednoduché, účinné a bohužel to má někdy zničující důsledky.

Nemocnice se do plného provozu vrátila až po několika týdnech, kdy v nemocnici musel zasahovat NUKIB. To je národní úřad pro kybernetickou a informační bezpečnost. Jako jeden z mála českých úřadů má ve světě zasloužený respekt dokonce i samotné CIA. Tyto úřady spolu často spolupracují na odkrývání kybernetických zločinců z celého světa. Známější případ je zatknutí ruského hackera v Praze, který byl zodpovědný za data breach v LinkedInu kdy americké bezpečnostní služby spolupracovali s těmi českými.

Proč je tak nebezpečný?

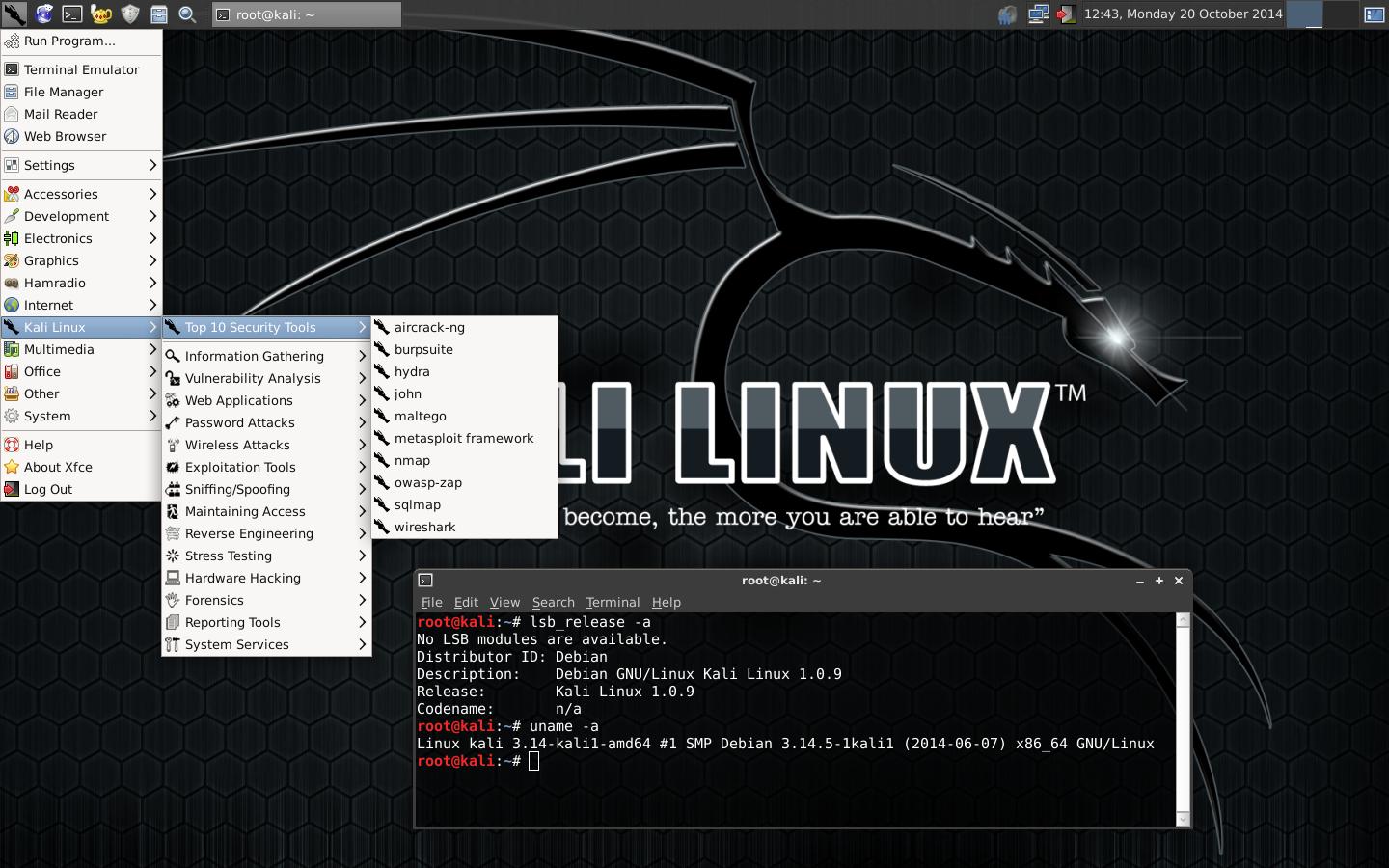

Na to existuje jasná odpověď. Skvělý poměr cena / výkon a není třeba žádných specifických dovedností. V operačním systému Kali Linux pro penetrační testery (etické hackery) máte nástroj pro kopírování celého webu na 3 kliknutí. Snadno tak vyrobíte přihlašovací stránku k Facebooku, Gmailu nebo Instagramu. Přihlašovací údaje se uloží k vám a jen pak uživatele úspěšně přihlásíte do služby a on vůbec nepozná, že předal přihlašovací údaje ještě 3. straně.

Uvnitř operačního systému pro etické hackery

Místo psaní malwaru na zakázku a hledání chyb v infrastruktuře stačí vytipovat správnou osobu a vylákat z ní potřebné informace. Navíc firma nemá šanci kontrolovat, jaké e-maily dostáváte do své osobní schránky, nemohou kontrolovat s kým si píšete na sociálních sítích a dalších webech.

Hlavně málo firem má tak přísnou politiku, aby na své infrastruktuře zablokovala přístup na veřejný internet. To znamená, že zaměstnanci brouzdají na internetu z firemní sítě a útočník dokáže zabít dvě mouchy jednou ranou. Jedním chytrým útokem se může dostat za chapadla firemního firewallu a ještě získat přístup.

Další důvod, proč je tak nebezpečný jsme už trochu nakousli. Jsme pouze lidi a všichni máme stejné emoce a potřeby. Z večerních zpráv to tak nevypadá, ale většinou jsme hodní a chceme si navzájem pomáhat. Krásně to rozepisuje Petr Ludwig v knize “Konec prokrastinace”, kde nám vysvětluje emoci meaning, která je jedna z nejsilnějších emocí vůbec.

Když někomu pomůžete, aniž byste za to něco chtěli. Můžete zachránit život, když se topí v jezeře, zastavíte u dopravní nehody a poskytnete první pomoc nebo jenom přispějete finančním darem. Třeba na děti s postižením, ale taková pozitivní emoce se u mě moc dlouho neohřála. 🙂

PROTIP: Poslechněte si podcast, kde náš Karel vyzpovídal právě Petra Ludwiga

Proto doktoři, záchranáři, hasiči nebo i policejní složky dokáží pracovat od nevidím do nevidím, protože se jim dostává častěji pozitivní emoce meaning. Vědí, že jejich práce má smysl a pomáhají nám od bolesti nebo nebezpečí. My jim takový příliv emocí můžeme jenom tiše závidět.

To bohužel útočníci vědí a snaží se toho využít. Hlavně při útocích z očí do očí. Snaží se vyvolat pocit, že jsou ztracení, neví co mají dělat, hrozí jim nějaký problém a prosí vás o pomoc všemi možnými způsoby. Někdy se u toho usmívají, někdy se snaží vypadat smutně pro větší soucit. Dalším úspěšným typem útoku je právě vyvolání strachu a vyvolání pocitu naléhavosti. Vždy záleží kdo je na druhé straně a podle toho se zvolí taktika.

Po úspěšném útoku oběť získá pozitivní emoci, že někomu nesobecky pomohla. Útočník zase získal potřebné informace a zdálo by se, že to je WIN-WIN pro všechny. 🙂 Jen ne pro firmu. Pro lidi je mnohem těžší říct NE osobně, než ignorovat e-mail nebo napsat odmítavou zprávu. Navíc, když vás někdo požádal o pomoc, tak kdy jste si okamžitě řekli: “To je nějaký podezřelý…ten se mě snaží jenom tahat za nos”?. Většinou na takové útoky přijdete, až když je pozdě, protože vás mozek začne celou konverzaci analyzovat pozdě.

Další problém je, že lidé neradi přiznávají své chyby. Málokdy půjdete za svým nadřízeným a řeknete: ”Stala se mi divná věc a možná jsem porušil firemní politiku”. Takový přístup by byl správný, protože interní bezpečnostní tým má šanci zjistit místo útoku a připravit se. Ale divíte se? Pracovní místo by bylo v ohrožení a management by mohl mít obětního beránka a vůbec by se nekoukalo na to, jak promyšlený útok to byl.

A teď ruku na srdce, kolik recepčních vůbec ví, co to je sociální inženýrství? Tuší vůbec, když pustí takového útočníka do budovy, že to může položit celou firmu? Recepční to vědět nemusí, ale majitel firmy ano. Proto je důležité dělat pravidelná školení, kde se učí rozpoznávat různé útoky a naučí se správné postupy.

Proto je sociální inženýrství tak nebezpečné. Jednoduché na provedení, malá připravenost obětí a výsledek je více než uspokojivý.

5 druhů sociálního inženýrství

Teď rozebereme 5 druhů útoků, které na vás mohou číhat. Ať už jste ve firmě, máte vlastní web anebo jste pouze obyčejný uživatel internetu. Tady platí pravidlo, jak ve skautu: “Být vždy připraven!”. Těžko se budete bránit útokům o kterých jste v životě neslyšeli.

Phishing (př: rhybaření)

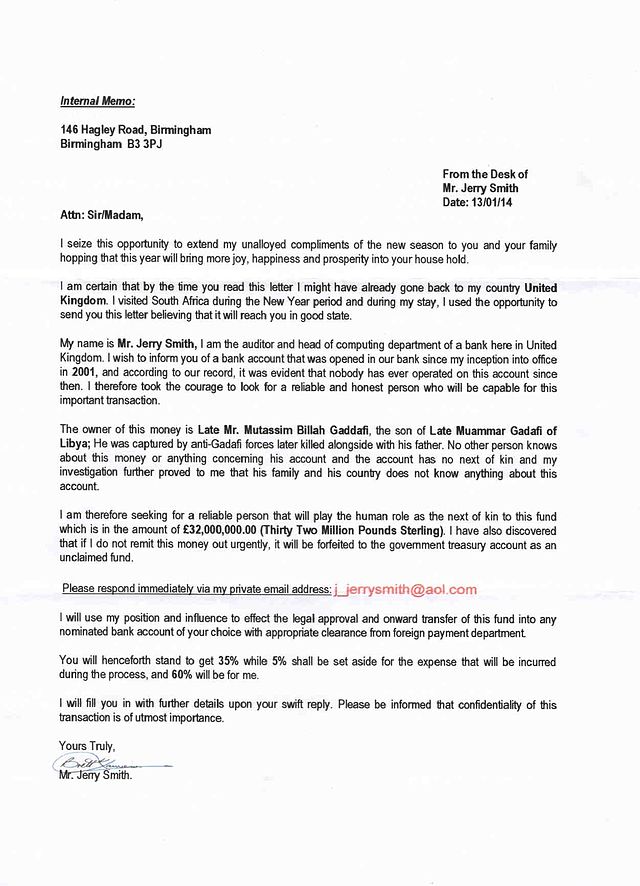

Je to ten nejběžnější typ útoku, se kterým jste se už museli potkat. Třeba takové emaily, kde se nigerijský princ snaží dostat miliony dolarů ze země a vybral si zrovna vás, aby vám dál krásný procentuální bonus. No neberte to…

V češtině je poznáte hned, protože mají resp. nemají žádnou gramatiku, ale v angličtině jsou mnohem promyšlenější.

Phishing se vyznačuje 3 znaky:

- Snaží se získat osobní údaje, jako jsou jména, adresy, tel. čísla nebo ofocené dokumenty (občanky, řidičáky, kartičky zdravotního pojištění), přihlašovací údaje k internetovým službám, firemní emailové adresy atd… Prostě všechno, co se dá zneužít.

- Snaží se vás pomocí zkracovačů URL adres přesměrovat na podivné weby, které hostují přihlašovací landing pages nebo malware – Např. k Facebooku, Gmailu, Office365 nebo se snaží, abyste stáhli škodlivé soubory k sobě do PC.

- Snaží se vás manipulovat pomocí strachu a pocitem naléhavosti, tak aby od vás získali požadovanou akci. To platí i na živém setkání z očí do očí.

Pretexting (př: záminka)

Pretexting je takový promyšlenější phishing, který se zaměřuje více individuálně a dopředu se připraví scénář, který pomůže od oběti vylákat cenné informace nebo dokumenty.

Při těchto typech útoku se podvodník snaží přesvědčit druhou stranu, že k potvrzení identity potřebuje ještě osobní informace a nejlépe naskenovanou občanku či jiný dokument. Ty pak slouží ke krádeži identity nebo se informace použijí do dalších útoků. Pozor hlavně na neznámé půjčkové weby, které toho mohou zneužívat.

Pokročilejší útoky se pokouší přimět své cíle, aby udělali něco, co zneužívá digitální nebo fyzické slabosti organizace. Jak to může vypadat? Čím více informací o firmě nebo jednotlivci máte. Tím se vám prostor pro útok zvětšuje. Má firma externí bezpečnostní firmu? Stačí se vydávat za auditora, abyste fyzicky pronikl do budovy nebo od interního týmu můžete pomocí emailu zjistit další dodatečné informace. Stačí email poslat tak, aby vypadal jako od dané firmy resp. domény. Dokonce ani e-maily poslanců na to nebyly chráněny a určitě si pamatujete kauzu, jak “Tomio” rozesílal reklamu na svoje sushi. 🙂

Zatímco phishingové útoky využívají ve svůj prospěch hlavně strach a naléhavost, útoky podvodníků pomocí pretextingu se spoléhají na budování falešného pocitu důvěry u oběti. To chce promyšlený příběh, více užitečných a pravdivých informací, aby byl malý prostor pro pochybnosti. Jak jsme na začátku rozebírali můj fail v Paříží, tak přesně takový útok spadá do téhle kategorie i když o tom podvodník nemá ani tucha.

Nejčastěji se podvodnicí ve firemním prostředí vydávají za HR nebo zaměstnance ve financích podle reportu DBIR z roku 2019. Dává to smysl, protože přesně takové oddělení mají nejcitlivější informace a nejméně připravené zaměstnance na podobný typ útoků. V IT oddělení vám těžko někdo pošle root přístup nebo klikne na podezřelý link.

PROTIP: Najeďte na odkaz myší a počkejte, až se vám v levém dolním rohu zobrazí kam odkaz směřuje.

Baiting (př: návnady)

Je v mnoha ohledech podobný phishingu. Odlišuje ho pouze jediná věc. Baiting nabízí oběti příslib odměny, většinou ve formě zboží a tím se snaží oběť “navnadit”, aby poskytl přihlašovací údaje nebo jiné cenné informace.

Pamatujete na Nigerijského prince? To je přesně ten typ baitingu o kterém se bavíme. Nabízí vám něco, za váš investovaný čas a tím jsou peníze. Měl by vám svítit ale RED ALERT pokud někdo s miliony dolarů prosí o zaslání menší částky pro vyřízení administrativních úkonů.

Baiting nefunguje ale pouze online. Skvěle se využívá i ve fyzickém světě. Nakousli jsme USB disky s ransomwarem. Jak je ale donutit, aby ten USB disk vložili zaměstnanci do sítě? Můžete na to napsat Výplatní pásky za rok 2019 a koho by nezajímalo, kolik bere váš kolega nebo šéf?

Jde o to vyvolat zvědavost. Proč si myslíte, že bulvární deníky mají nejúdernější titulky na světě? Obsahem nezaujmou, ale každý klikne na: “Rozchod ve Výměně manželek: Plivání, hádky a pláč přerušily natáčení!!!”. Snaží se vás navnadit, aby vás dostali k sobě na web nebo do článku a mohli vám zobrazovat reklamu. Rádi také využívají pornoherečky a modelky, protože mají lechtivé fotky a připnou jich do galerie klidně 40 a za každou zobrazenou fotku se vám zobrazí jiná reklama.

Ještě jeden příklad. V roce 2018 společnost KrebsOnSecurity informovala o kampani, která byla zaměřená na federální a státní agentury ve Spojených státech. Rozeslali obálky s čínským razítkem a uvnitř byl hodně matoucí dopis s CD diskem. Matoucí dopis byl napsán schválně, aby právě více navodil pocit zvědavosti a úředníci vložili disk do PC a světe div se, byl tam malware.

Quid Pro Quo (př: něco za něco)

Jedná se o podobný styl, jako je baiting. Jen místo navnadění slibují útočníci odměnu ve formě nějaké služby. Někdy se může jednat rovnou o úplatek, když úředník sdělí své přihlašovací údaje. Otázka zní, budete věřit podvodníkovi? Bohužel někteří lidé ano, a pak se diví, že jim slíbené bitcoiny nedorazí. Půjdete pak na policii a vyžadovat spravedlnost? Přesně…Ještě dostanete vyhazov a trestní oznámení k tomu.

V USA je rozšířený podvod ohledně čísel sociálního zabezpečení. Tam se jedná o velice citlivé údaje a dokážete s nimi spousty věcí. Podvodnicí se např. vydávají za zaměstnance Americké správy sociálního zabezpečení (SSA) a kontaktují náhodné osoby, kterým se snaží nalhat, že mají u sebe problém s počítačem a potřebují jejich číslo soc. zabezpečení, aby si ověřili jejich identitu. Ještě přidají záminku, že bez ověření identity s nimi nemohou řešit nic dalšího a museli by si dojít na pobočku. No, kdo by nepodlehl?

Další a sofistikovanější podvod s těmito čísly využívá falešné weby SSA, které říkají, že uživatelům pomohou požádat o nové karty sociálního zabezpečení, ale místo toho ukradnou jejich osobní údaje. Chytrý, jednoduchý a účinný. Jak jsme líný a někdo nabídne, že nás zbaví návštěvy úřadu, tak se rozum najednou vytratí. 🙂

Všechny útoky nejsou tak promyšlené jako výše zmíněné. Úspěšné útoky si vystačili i s hezkým perem nebo chutnou čokoládou a krásným úsměvem.

Tailgating (př: zadními dveřmi)

Poslední typ útoku, o kterém si dneska povíme je tailgating nebo také “piggybacking”. Jedná se o útok, kde útočník sleduje ověřeného zaměstnance až do hlídané oblasti, kde nemá co pohledávat. Představte si třeba řidiče dodávky známe společnosti (Alza, PPL,…) budete mít plné ruce balíků a při vstupu požádáte zaměstnance, aby vám podržel dveře, a jste uvnitř.

Kdy jste řekli kurýrovi, který má plné ruce balíků, že mu ty dveře nepodržíte? Ani na recepci nebude mít problém, stačí si zjistit pár jmen, a že jim musíte předat balíky pouze do ruky.

Samozřejmě taková metoda nefunguje ve všech podnikových prostředích, jakou jsou velké společnosti, jejichž vstupy vyžadují např. karty. V Googlu nebo Applu si budou kanceláře hlídat určitě lépe. Můžete zase využít zaměstnance, hodit s nimi řeč ať to vypadá, že jste kolegové a přes recepci už proklouznete. Otázka je, jak daleko se dostanete.

Příklady ze života

Pár situací, kde a jak se využívá sociální inženýrství jsme si už ukázali. Teď se mrkneme i na pár známých případů, které měly mohutný dosah po celém světě.

2020 Twitter Bitcoin Scam

První případ je zrovna ze všech nejčerstvější a možná jste o něm slyšeli. Jeden ze zaměstnanců naletěl právě na sociální inženýrství. Bohužel se neví, jak takový útok přesně vypadal. Twitteru se do zveřejnění moc nechce.

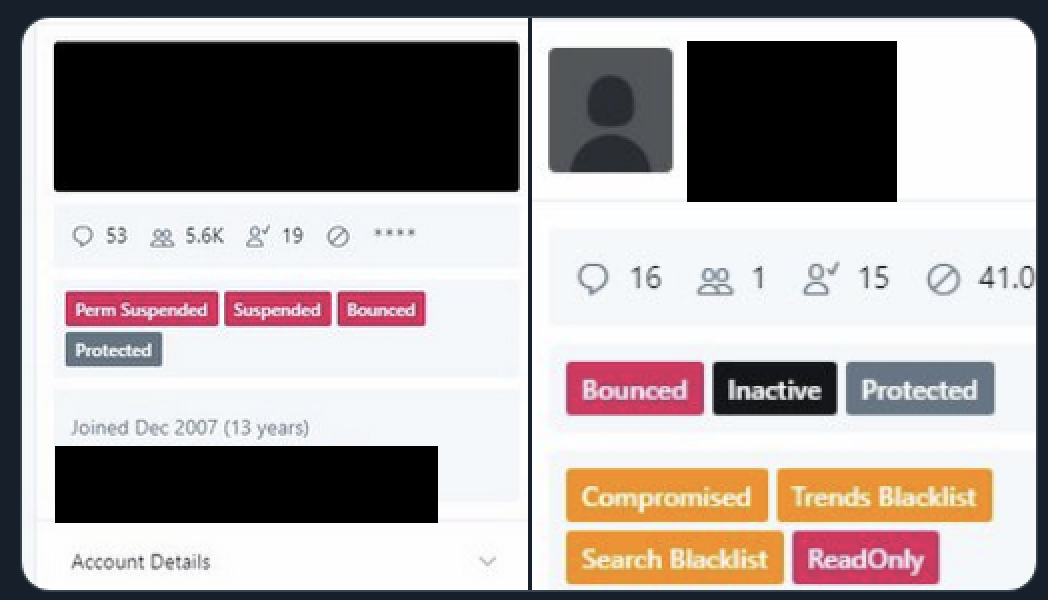

Útočníci získali přístup do interních nástrojů a díky tomu mohli jakémukoliv účtu změnit e-mailovou adresu a vyresetovat mu heslo. Nakonec bylo napadeno přes 130 účtů, ale použito bylo nakonec “jenom” 45 z nich. Jenže mezi nimi byly Elon Musk, Kanye West, Joe Biden, Obama a další celebrity / firmy. Všichni měli přes více než 1 milion followeru.

Takhle vypadá admin panel na Twitteru. Zdroj: Wikipedia

Útočníci pak takovou základnu využili ke scamu, kde tvrdili, že za každou částku přijatou v BTC dostanou zpět dvojnásobek, a ještě daná osoba přispěje na charitu. No znělo to hezky pro všechny, ale až moc dobře, aby to byla pravda. 🙂

Takhle vypadal tweet od “Applu”. Zdroj: Wikipedia

Nakonec za útokem stáli 3 mladíci z USA. Jednomu bylo 22 let, dalšímu 19 a o dalším věk nevíme, protože mu je méně než 18. Starší jsou obvinění z podvodu, praní špinavých peněz a krádeže identity. Verdikt si teprve vyslechnou. Otázka jak moc přísný by měl být, když se parta mladých kluků dostane do interních systému takové technologické firmy. Už si asi všichni zvykli, že technologické firmy s astronomickým rozpočtem mohou být “hacknuty” partou nezkušených mladíků a žádné postihy firmě za to nehrozí…. Tak proč se snažit. Jediný kdo to firmě trochu vrátil byly akcionáři.

Akcie Twitteru za ten den spadly o 4% a útočníci si přišli na 115 tisíc dolarů.

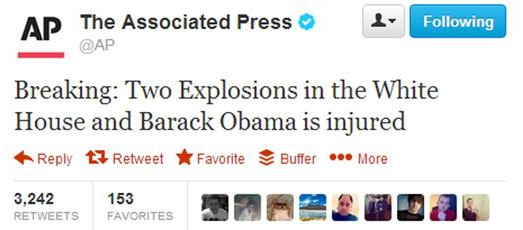

Associated Press Twitter hijack

U Twitteru ještě chvíli zůstaneme a jenom se přesuneme do roku 2013. Tehdy byl účet @AP (The Associated Press – momentálně 14 milionů followerů) napadnut zase pomocí sociálního inženýrství. Novinářům přišel tento e-mail:

From: [An AP staffer]

Subject: News

Hello, Please read the following article, it’s very important : http://www.washingtonpost.com/blogs/worldviews/wp/2013/04/23/

[A different AP staffer]

Associated Press

San Diego

Samozřejmě link vedl na jinou stránku a vylákal údaje od uživatelů, kteří následně tweetnuli:

Výsledek? Akciový trh v USA klesal do té doby, než se příběh vyvrátil (do 10 minut!). Za tu chvíli ale the Dow Jones Industrial Average spadnul o 150 bodů a Standard & Poor’s 500 Index o 1% a ztratil na hodnotě přes 136 milionů dolarů.

Za útokem stála Syrian Electronic Army (SEA) a viníci nikdy nebyly a ani nebudou dopadení. Co z toho měli? Na burze si můžete vsadit i na pokles akcií a když tweetnete, že nejvyspělejší země světa nechala zaútočit na domov svého prezidenta, tak to důvěru investorů nepřináší, a naopak se zvyšuje nejistota, kterou burza nemá ráda.

4x Walmart a 30 tisíc dolarů

Pracovník Walmartu byl vyhozen z práce kvůli tomu, že kradl peníze. Místo toho, aby byl rád, že se to obešlo bez policie, tak si chytře nechal pracovní uniformu a šel pracovat do dalších poboček.

Kolegům tvrdil, že je z další pobočky a je tady pouze na inventuru. Když ho ovšem nikdo nehlídal v místnosti s penězi, tak si je bral do kapes. Usvědčili ho až kamerové záznamy, ale do té doby stihnul nakrást 30 tisíc dolarů ze 3 dalších poboček.

Stačila pouze uniforma a sebevědomí.

Diamanty a čokoláda

V Belgii v roce 2007 stačilo k ukradení diamantů v hodnotě 28 milionů dolarů pouze úsměv a čokoláda. Muž je stále na svobodě a asi už na ní zůstane.

Krádež se stala za bílého dne v normálních hodinách. Podle mluvčího společnosti zloděj použil pouze jedinou zbraň, a to svůj šarm. Útok byl proveden na 2x. První pokus byl hlavně o získání klíče, aby si mohl udělat vlastní kopii. To se povedlo a pak už stačilo od zaměstnanců zjistit, kde jsou diamanty schované a bylo hotovo. Stačil šarm a čokoláda, kterou “uplácel” zaměstnance, aby od nich získal co potřebuje.

Hodně drahá čokoláda.

Facebook a Cambridge Analytica

Do sociálního inženýrství by se dal zařadit i skandál ohledně Facebooku a Cambridge Analytica. Jenom ve zkratce. CA brala dosti pochybným způsobem data z Facebooku, přes API se toho dalo zvládnout opravdu až moc. Např. kvíz, který jste vyplnili, tak jste souhlasili se zpracováním údajů. Jenže v CA přišli na to, že můžete stáhnout kontakty i data přátel lidí, kteří ten kvíz vyplnili.

Trump a jeho volební tým podepsali spolupráci s CA pro prezidentské volby v roce 2016.

Různé hry, kvízy, chatboti, data z webů apod. dokázali na průměrného amerického voliče nasbírat až 5.000 data pointů. To zahrnuje mimo jiné, na co reagujete pozitivně/špatně, jaké máte znamení, jak jste oblíbený, aktivní atd. Teď když máte takový balík dat, tak s tím dokážete zázraky.

Jen připomenu 3 body sociálního inženýrství a propojím to s volbami

- Vytipujete správně oběť = voliče, které máte šanci ovlivnit

- navodíte pocit důvěryhodnosti nebo vyvoláte pocit strachu = jaká témata s nimi rezonují a jak je budete řešit

- získáte, co potřebujete = dají vám hlas

Proto hlavní témata v USA byly ISIS, muslimové, imigranti – jednoduše všechno z čeho měli lidé strach. Nevycucali si to z prstu, ale měli to moc dobře spočítané. Jen říkali, co lidé chtějí slyšet. Jenom pro doplnění kontextu Zeman a jeho volební tým také spolupracoval s CA při obou prezidentských kampaních.

Rady do života

Není to v internetovém světě jednoduché. Obzvláště pro uživatelé, kteří už teď zápasí s tou technikou, všemi aplikacemi, angličtinou a ještě, aby stíhali odolat všem možným útokům.

Důležité je si uvědomit vlastní cenu…

- Je moje pozice ve firmě důležitá, aby se ji někomu vyplatilo zneužít?

- Mam přístup k datům nebo přístupům, které mohou ohrozit celou instituci?

- Mam tučné konto, kterého by se chtěla většina lidí zmocnit?

Jestli jste 3x řekli ano, tak určitě nepřestávejte číst. I to jedno ano ale stačí k neštěstí.

Bohužel neexistuje žádný způsob, jak se všemu úspěšně ubránit. Taky neřikáme, že každý cizí člověk, který se na vás usmívá má něco za luben. Důležité je si právě říci, jak moc velkému riziku jste vystavení a podle toho se chovat. Hlavně zodpovědně.

Rady si vypůjčujeme od NÚKIBU

- Poučit se z cizích a případně vlastních chyb – V tomhle článku jsme také ukázali spousty příkladů ze života ze kterých si můžete vzít ponaučení.

- Důvěřuj, ale prověřuj – Neklikat na pochybné odkazy, nevěřit všem výmluvám na recepci nebo telefonu. Chybka pak může mít mnohem horší následky než čas ztracený prověřením.

- Nenechat se zastrašit – Jestli vám volá někdo z banky, úřadu, tak nezaleknout se a pokud se vám to nezdá, je lepší hovor zavěsit a zavolat zpět pomocí telefonního čísla, které mají uvedené na webu.

- Nespěchat – Jak jsme si ukázali, tak útočníci pracují s časovou tísní. Vyvolat v nás pocit, že pokud se to nestihne, všechno na světě se pokazí. Hoďte se do klidu. Škoda z prodlení bývá mnohonásobně menší, než důsledky neuvážených činů.

- Nebýt líný – Znáte to, neradi měníte hesla, všude máte stejný, protože se dobře pamatuje a pak stačí, aby padla jedna služba a vše ostatní se sesype, jak domeček z karet. Útočníci mají tzv. boty, které provádí útoky za ně 24/7, tak si nemyslete, že vás nechají na pokoji.

- Nebýt zbytečně zvědavý – Nezapomeňte, že každá příloha i odkaz mohou být pastí. Dokonce se e-mail může tvářit jako od kolegy aniž by jej poslal viz. Tomio a reklama na sushi. To sáme platí pro USB disky nebo CD. Např. potřebujete vidět tohle?

- Nebýt zbytečně sdílný – Vše, co sdílíte na internetu může být použito proti vám. Schválně si vygooglete svoje jméno. To stejné platí i na večírcích, to útočníci dobře vědí, že s alkoholem je člověk upovídanější a rozum jde jaksi stranou.

- Nikdo vám nedá nic zadarmo, NIKDY! – Je to smutné, ale bohužel je to tak. Nezapomínejte na to.

Doporučení na konec

Pokud vás tohle téma zaujalo, tak si dovolím doporučit ještě zajímavé zdroje, které vaše vědomosti o sociálním inženýrství posunou na další úroveň.

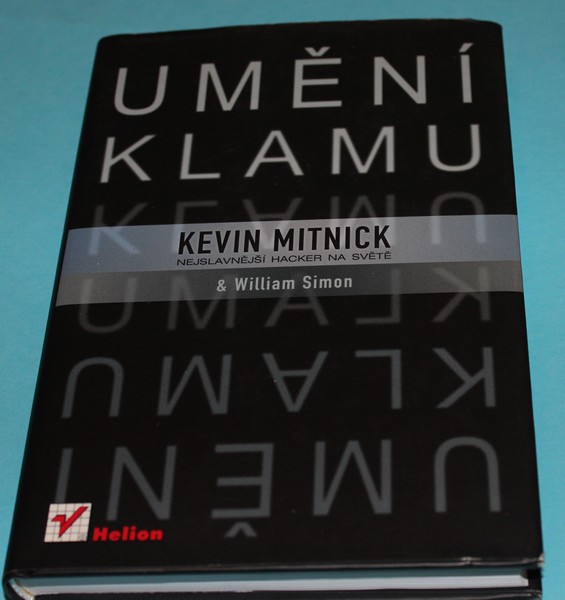

(Kniha) Kevin Mitnick – Umění klamu

Známý bezpečnostní konzultant, který si za svoje výstřelky odseděl 5 let ve vězení a dostal zákaz používat jakékoliv komunikační technologie. Zákaz se mu povedlo zrušit a mohl se dát na stranu dobra. Byl známý právě tím, že nevyužíval tolik technické znalosti, jako spíš právě sociální inženýrství. Uměl skvěle manipulovat lidmi a klamat je.

Napsal skvělou knihu umění klamu, kde právě rozebírá veškeré své patálie. U knihy se hezky zasmějete a hlavně dost naučíte. Kniha je jak v angličtině, tak v češtině a investice pár stovek korun a několik desítek hodin se mnohonásobně vrátí. Teď ji začnu číst podruhé. 🙂

(Podcast) – Darknet Diaries

Velice poučný a často zábavný podcast, který si bere na mušku odvrácenou stranu internetu. Příběhy hackerů, které ze začátku byly na temné straně, ale postupem času přešli na stranu dobra povídají své příběhy bez cenzury.

Pokrývá opravdu spousty témat, od penetračního testování, fyzické bezpečnosti, malware a rizika výbuchu v chemické továrně, vodafone hack na začátku tisíciletí a odposlouchávání nejvyšších řeckých představitelů a spousty dalších.

Za mě doporučuji:

- 67. The Big House – Hodně vtipný díl o etickém hackerovi, který se specializuje hlavně na fyzickou bezpečnost, a příběhy o které se podělil opravdu stojí za to a dokonale pasuje k dnešnímu tématu.

- 64. The Athens Shadow Games – Jak v době olympijských her NSA pod vyvolání strachu z teroristického útoku přesvědčila místní představitele, že je potřeba lepší ochrana, a že potřebují zadní vrátka do telekomunikační společnosti. Po olympiádě samozřejmě zadní vrátka nikdo neodstranil a lidé, kteří na to přišli záhadně umírali

(Seriál) Mr. Robot

Za mě nejlepší seriál, který se věnuje hackingu. Přesně takhle to v reálném životě vypadá. Zapomeňte na útoky typu párkrát kliknu do klávesnice a jsem tam. Využívá se opravdu velká škála technik, ale hlavně zase sociální inženýrství. Jak jsme psali, je to jednoduchý a účinný, tak když to jde dělat jednoduše, tak proč to dělat složitě?

Seriál má 4 série napěchovaný akcemi, hlavně ta poslední je za mě ze všech nejlepší. A jak jsme radili, tak se učte z vlastních nebo cizích chyb. Tady v seriálu najdete opravdy spousty inspirace, jak nenaletět.

Příběh je o jednom introvertním hackerovi, kterého už nebaví, jak 1% kontroluje zbytek světa. Chce tomu učinit konec a narazí na fsociety, která mu v tomhle cíli chce pomoct. Je tam spousty zápletek a seriál je opravdu technický přesný. Při natáčení byly přitomní opravdový bezpečnostní experty, kteří dohlíželi právě na technickou přesnost a pomáhali se scénářem.

Opravdu nechci prozradit nic navíc. Doporučuji se podívat na první díl a sami uvidíte. Ve čtvrté řadě jsem si připadal, jak ve Hře o Trůny, zvrat za zvratem a mrzelo mě při posledním díle, že už je navždy konec.

(Film) – The Great Hack

Film který se zaměřuje právě na kauzu kolem Cambridge Analytica a skvěle vám ukáže, jak data mění svět. Z filmu máte opravdu husí kůži a zaměřuje se právě na prezidentské volby v roce 2016. Byly zaměstnaní také při Brexit kampani, kterou vyhráli a u nás jí využíval Zeman při svých obou prezidentských kampaních.

Z filmu budete mít spíše deprese, ale mnohem lépe porozumíte problematice dat a našeho soukromí, a co se stane, když se takové zbraně dostanou do nepovolaných rukou.

(Články) – Lukáš Hurych z Twista testuje svojí firmu sám

Můžete si sami otestovat vlastní zaměstnance, jak umí čelit útokům sociálního inženýrství. Přece jenom, číst o tom, a pak to zažít na vlastní kůži je úplně něco jiného. Sám o tom ví právě Lukáš Hurych, který takhle nepravidelně testuje své zaměstnance.

Je to skvělý způsob, jak nenásilně upozornit své kolegy, že hrozba opravdu existuje, a že to je jednodušší než se zdá. Vyzkoušíte pár útoků a výsledky pak reprezentujete svým kolegům. Když získáte přístup na jejich FB nebo IG účet, tak začnou dávat mnohem větší pozor na svoje i firemní bezpečí.