Dneska se podíváme na jeden resp. 3 úniky dat, které obletěli celý svět. Jde o data breach z roku 2012, za kterým stál Jevgenij Nikulin, který byl zatčen v Praze v roce 2016 a poté vydán do USA.

Dozvíte se, jak se mu to povedlo, jak probíhalo vyšetřování, jak se stihnul dostat ještě do dvou velkých firem, jako je Dropbox a Formspring.Díky tomu, že se případ dostal až před americký soud, tak je spousta podkladů, které ukazují, jak se to celé odehrálo a vyšetřovalo.

Můžeme se poučit, jak své firmy lépe zabezpečit, a jak takový útočníci přemýšlejí. Řekli byste si, že se jednalo o nějaký sofistikovaný útok celé skupiny hackerů, využití 0 day zranitelnosti a psaní malwaru na míru, ale opak je pravdou. Stačilo být vychytralý a využít příležitosti, které se útočníkovi naskytli. Pojďme to vzít tedy od začátku.

Článek mohl vzniknout díky podcastu Darknet Diaries (ENG), kde mladý cyber-security engineer vypráví o podobných útocích, zve si zajímavé hosty a řeší vše okolo bezpečnosti. U spousty příběhů se zasmějete, ale i zděsíte. Určitě potom prozkoumejte i další díly.

VPS Centrum

Vyzkoušejte zdarma naši aplikaci pro správu serveru a domén. Budete si připadat jako zkušený administrátor.

Proč se to vůbec dělá?

Proč to dělá útočník je jasné. Důležité je, co s nimi pak udělá kupující. Databáze s 167 milionů emailů, hashovaných hesel se prodávala za pouhých 2.200 dolarů. To ale předbíháme, důležité je, co se s daty potom děje?

- E-mailové adresy zasypou spamem

- Pokouší se cracknout, co nejvíce hesel a vytvoří si velký slovník, který pak mohou používají na slovníkové útoky

- Pokud máte hesla, můžete se zkoušet dostat do jiných účtu stejné oběti

- Čím více informací v databází máte, tím můžete připravit sofistikovanější phishingové kampaně pro podvody nebo šíření malwaru

Sociální síť LinkedIn určitě znáte, taky víte, kolik IT profesionálů tam má vytvořen svůj pracovní profil. Když si dáte práci a najdete developery či adminy, kteří pracují v dalších velkých IT firmách, a budoutak líný, že budou mít stejné heslo pro více účtů, tak můžete v útoku dále pokračovat. Jak uvidíte ještě na příkladu s Dropboxem, kde jeden líný developer způsobil podobný poprask. To ale předbíháme.

První oťukávání

Každý útok, ať se jedná o ten kybernetický nebo armádní začíná u průzkumu. Scanuje se síť, zjišťují se verze systému a zkoumáte, kdo ve firmě pracuje a snažíte se jednoduše zjistit, co nejvíce informací, abyste útok mohli naplánovat.

Navíc se jedná o technologicky vyspělou firmu ze Silicon Valley, tak buďto musíte disponovat vychytralostí, protože taková firma ví, jak firemní síť zabezpečit. Používali nejnovější a aplikace pro monitoring svých systémů, aby si byly jistý, že nikde nemají bezpečnostní díru kvůli starším verzím. Firemní e-maily kontroloval antivirus a samozřejmě nesmí chybět firewall, který blokoval nepotřebná spojení a pakety.

Jak se tedy do takové sítě nepozorovaně dostat? Útočník tušil, že spousty vývojářů má vzdálený přístup do sítě, aby mohli pracovat z domova. V roce 2012 to byla hlavně doména IT firem, ale v době pandemie to byla nutnost už pro většinu firem. Tady je první kámen úrazu. To, že máte VPN přístup neznamená, že jste nedotknutelný. Spousta firem VPN nasadí, ale už nekontroluje provoz, který se na těchto účtech děje ani neochrání VPN samotnou.

Útočník tedy ironicky využil LinkedIn, aby zjistil, kdo ve firmě pracuje a disponoval přístupem k VPN. Vyhledával vývojáře a administrátory o kterých by mohl zjistit víc. Tady je zároveň velká nevýhoda takové sítě. Vše je veřejné a sdílí se tam spousty užitečných informací, které může útočník využít.

Freelo - Nástroj na řízení úkolů a projektů

Přidej se, pozvi svůj tým a klienty, rozděl práci a sleduj, jak se úkoly dají do pohybu.

- Kdo jste a kde pracujete (Na této síti není moc trollu ani fake profilů, protože to je pro spousty lidí online CV, kterým se chtějí chlubit)

- S jakými nástroji a systémy pracujete (Často se zmiňují i konkrétní verze systémů a databází)

- Předchozí zaměstnání, odkazy na váš osobní web, blog atd.

Začátek útoku

Útočník tedy vytipoval jednoho inženýra, který měl pravděpodobně VPN přístup a zároveň k uživatelské databázi. Díval se na jeho profil a byl tam odkaz na jeho osobní blog. Tak se ohlížel, jestli je nějaká možnost, jak se dostat dovnitř. Jednalo se o jednoduchou osobní stránku, kde bylo pouze pár informací o jeho práci, koníčky apod. Nic co by se dalo exploitovat. Tak zkoumal dál a přišel na to, že stránka je hostovaná na domácí IP adrese, tedy žádná webhostingová společnost s datacentrem. Tak si uvědomil, že to musí běžet na domácím web serveru na počítači či serveru.

Útočník si uvědomil, že tohle může být jeho cesta dovnitř. Podíval se, jestli na této IP adrese neběží ještě nějaké další stránky a BINGO. Hostoval tam ještě stránku pro svého kamaráda cockeyed.com. Jednalo se už o větší blog s PHP backendem, kam se nahrávali prank videa.

Hacker se tedy snažil stránku exploitovat a hledal skulinu, kterou by mohl proklouznout. Povedlo se mu najít způsob, jak nahrát vlastní PHP skript a spustit ho. Soubor se jmenoval madnez.php. Když útočník najde možnost, jak takový skript nahrát a spustit, tak dokáže převzít kontrolu nad počítačem, který tu stránku hostuje. To přesně tento soubor udělal. Dokázal získat shell přístup ke stránce cockeyed.com, kde byla hostovaná i osobní stránka LinkedIn vývojáře.

A co teď? Útočník prozkoumával, jestli jsou na síti další zařízení a po chvilce našel IP adresu, která patřila iMacu s otevřeným SSH portem (22). Tak začal zkoušet slovníkový útok, kde jméno SSH účtu byl iniciály křestního jména a příjmení. Zkoušel tisíce hesel po několik dní z domácího webserveru na nic netušící iMac i vývojáře. Po několika dnech přišlo další BINGO.

TIP: Doporučujeme nainstalovat Fail2Ban, který po špatných pokusech danou IP adresu na vámi určenou dobu zabanuje. Na našich serverech s VPS Centrem je tato obrana aktivní pro SSH, FTP, e-maily a do VPS Centra. Kdyby inženýr měl takovou obranu, tak by prolomení hesla výrazně zkomplikoval.

Jenže už je pozdě. Útočník se dostal do iMacu a mohl se tam porozhlédnout. Uvědomil si, že se nejedná o pracovní stroj LinkedInu, ale pouze o osobní počítač. Po bližším prozkoumání zjistil, že webserver, do kterého se dříve dostal běžel na tomto iMacu jako virtuální stroj. Jestli jste přemýšleli, jak se z virtuálního stroje dá dostat na ten fyzický, tak tady máte dokonalý příklad. Tento web server bylo to jediný, co bylo přístupné z internetu a útočníkovi se vychytralým způsobem povedlo přeskočit virtuální vrstvu.

Útočník tedy zkoumal dál, co je na tomto počítači a narazil doslova na klíč ke království. Na privátní klíč do sítě LinkedInu. Privátní klíče jsou v SSH používaný jako způsob autentizace, kdy nemusíte vyplňovat heslo a ověříte se privátním klíčem. Ještě musel najít, kam se musí připojit. Po chvíli našel VPN profily, kde už bylo všechno potřebné. Název serveru, username a IP adresu.

Zlatý grál

Teď už měl útočník vše, a mohl se pustit do poslední části útoku. Tady byla další chyba, jak na straně LinkedInu, tak na straně útočníka. Ten se na VPN připojil ze své domácí IP adresy, tedy z Ruska a hlavního města Moskvy. Jenže i když je firma z USA a Kalifornie, tak spojení nic nepřerušilo, ani nikdo z LinkedInu nedostal upozornění, že se takové připojení stalo.

TIP: Pokud máte firmu v USA a nikdo nepracuje z Číny nebo Ruska, tak by zaprvé takové připojení vůbec nemělo nastat, a když už nastane, tak aspoň dostat upozornění, a u daného zaměstnance si ověřit, že se opravdu nachází v této lokalitě.

My například máme na serverech s VPS Centrem defaultně zakázaný přístup ze všech IP adres kromě CZ a SK. Pokud se někdo zrovna připojuje ze zahraničí, tak je možné buďto tuto ochranu vypnout nebo si IP adresu dát na whitelist.

Na druhé straně útočník pak tím, že nepoužil např. IP adresu z USA pomocí další VPN či proxy, tak usnadnil následné pátrání. To už ale předbíháme. Byl uvnitř sítě a už ho nic nezastaví. Hledal databázi s daty uživatelů a po nějaké době jí opravdu našel. Tak začal stahovat informace, jako e-mailové adresy, uživatelská jména a hashovaná hesla.

Tak a je to. Řekli byste si, jak se muselo jednat o komplikovaný útok do jedné z technologických firem ze Silicon Valley, ale opak je pravdou. Stačí nepodchytit nějaké situace, a data vašich zákazníků se ocitnou na prodej a vaše pověst dostala tvrdou ránu.

A to se jedná o gigantickou IT firmu, která si platí bezpečnostní týmy, ale nikoho v té době nenapadlo přidat další vrstvu notifikací nebo zabezpečení, pokud se někomu podaří získat privátní klíče k VPN. Můžete implementovat geolokační ochranu, 2FA pro VPN nebo právě upozornění na podezřelá připojení.

Teď si představte, jak to musí vypadat u firem, které disponují velkým počtem citlivých dat a díky pandemii museli přejít na pracovní režim z domova ze dne na den.

Vyšetřování incidentu

Čas už vrátit nelze. Důležité je vždy se z chyb poučit. Bohužel v IT se podobné incidenty budou odehrávat neustále. Jenže teď přichází to nejzajímavější. Celé 3 měsíce neměl LinkedIn tušení, že byl hacknut. Hacker z Ruska stáhne databází o 167 milionech uživatelů, a IT firma se o tom dozví po 3 měsících z underground fóra insidepro.com (už nefunkčního), když tam prodávající tvrdil, že disponuje takovou databází a prodává jí za 2.200 USD.

První, co se musí udělat v takovém incidentu udělat, je potvrdit, že data jsou opravdu z LinkedInu. Prodávající u takového prodeje nabízí vzorky dat, aby se mohli kupující přesvědčit. Firma vzala vzorky dat a bohužel potvrdily, že jsou to jejich data. Porovnají totiž takový vzorek se svojí databází a pokud se data shodují, tak mají problém.

Vyšetřování takové incidentu má 4 fáze:

- Potvrdíte data,

- najdete odkud byla data vytažena, co všechno obsahují, jak se k nim útočník dostal

- napravíte chyby, zjistíte, jestli útočník nemá v sítí nějaký backdoor,

- provedete “pitvu” a snažíte se nasbírat, co nejvíce důkazu a vodítek, zahrnete do vyšetřování státní agentury, a poučíte se z chyb a upravíte bezpečnostní procesy.

Security team a inženýři zabrali konferenční místnost a prohlásili jí za War Room. Na incidentu pracovat 40 až 60 lidí, na pomoc přijížděli zaměstnanci z celé země a prozkoumali veškeré aktivity a logy, aby dokázali najít odkud vane vítr. První vodítko přišlo z VPN logu.

Zjistili, že jeden zaměstnanec se přihlašoval z Moskvy pomocí VPN. Tak ho pozvali na pohovor, a ptali se ho:

- Byl jsi v poslední době v Rusku? “Ne”

- Použil si Ruskou proxy? “Ne”

- Dával si někomu přihlašovací údaje? “Ne”

Tak první stopu by měli. Zjistili, že se inženýr do sítě přihlašoval pomocí domácího iMacu, což pravděpodobně nebylo povoleno. Tak mu řekli, ať ho přinese, a že ho detailně prozkoumají.

Mrkneme ještě, co v té době dělal hacker. Samozřejmě hesla nebyla v plain textu, ale byly chráněný tzv. hashem. Tedy proto, aby útočník věděl, co za hesla uživatele měli. Musel je cracknout. Nevěděl, jak na to, tak se poptal na různých fórech, kde pár těch hashu zveřejnil.

Příspěvek na fóru viděli v LinkedInu a pro ně se situace stává čím dál tím horší. Viděli, že se útočník aktivně zkouší prolomit uživatelská hesla. Navíc LI ještě v té době nepoužíval tzv. “salt hashes”, kde je taková šifra rozdělená na dvě části. Byly v procesu to už udělat, ale když máte tolik účtu, tak to není tak jednoduché.

Tady se ukazuje, jak důležité je logování, a proč byste logy měly držet i mnohem delší dobu než jen pár dní či týdnů. Bohužel je to i kámen úrazu, protože najednou máte tisíce logů, které musíte prozkoumávat, a je to hledání jehly v kupce sena.

Zapojení FBI

Na stopu z VPN připojení přišli ve stejný den, kdy informovali FBI o tomto útoku. FBI byla velice nápomocná, a hned si vyžádala potřebné logy a okamžitě se rozjelo vyšetřování a výslechy.

LinkedIn se mezitím snažil zjistit o dané IP adrese co nejvíce informací, tak zkoumali vlastní síť a snažili se vystopovat, kam všude taková IP adresa přistupovala. Prohledávali SSH, logy z interní Wiki a narazili na připojení, které jim dokázalo říct jakého user-agenta počítač hackera používal. Ten řekne, užitečné informace, jaký operační systém používáte, jaký prohlížeč a verzi. User agent ruského hackera byl opravdu jedinečný. Jmenoval se totiž Sputnik. To je název prvního satelitu, který Rusové dostali na oběžnou dráhu.

S dalším dílkem skládačky už mohli inženýři prozkoumávat větší okruh svých systému. Taky útočník, jim to udělal jednodušší, když si udělal takový jedinečný podpis. Útočník taky nemusel pokaždé používat stejnou IP adresu, a právě takový unikátní user-agent opravdu pomůže, protože mohou hledat specifického agenta, který práci usnadní.

První, co prohledali, tak byla samozřejmě sociální síť LinkedIn, jestli se takový user-agent nepřipojil k jakýmkoliv účtu na LinkedInu. Za chvíli opravdu našli, že stejná IP adresa i user-agent se přihlašovali k účtům, které byly v uniklé databázi. To znamenalo, že se útočníkovi už podařilo nějaké hesla prolomit a testovat je. Z toho samozřejmě ve firmě nadšený nebyly.

Cracking takových hesel je procesorově náročný, a později se ukázalo, že hacker měl ve svém bytě opravdu GPU farmu, která ty hesla prolamovala. Grafické karty jsou na takový cracking opravdu nejlepší pomocník v poměru cena-výkon. Jistě pamatujete na těžení kryptoměn, kde se používá stejný matematický princip.

Pak v LinkedInu začali zkoumat databázové servery, jestli se stejná IP adresa či user-agent připojoval k databází pomocí SSH. V logách po nějaké době našli, že se k DB serveru opravdu připojoval, a že tam pouštěl dotazy. V té době používali Oracle DB, které běžela na UNIX systému. Teď si tipněte, jak dlouho jim trvalo, než na to přišli?

6 týdnů! Kdy měli nejvyšší stupeň pohotovosti a několik desítek lidí a různých bezpečnostních týmů neúnavně pracovalo na jednom incidentu. Museli prozkoumávat přes tisíce serverů a procházet miliony řádků v logách. To prostě zabere čas i takové velké IT firmě.

Mezitím firma všem zaměstnancům změnila hesla, klíče a snažili se systémy upravit takovým způsobem, aby se to už neopakovalo.

Dropbox data-breach

Mezitím co LinkedIn a FBI měli plné práce, tak útočník neváhal a zase vychytralým způsobem způsobil další velké firmě potíže. Tohle nebylo předmětem soudního jednání, tak okolnosti nejsou úplně jasné, ale můžeme tušit, jak to probíhalo.

Máte u sebe databázi ze sociální sítě, kde jsou hlavně IT pracovníci. Podaří se vám prolomit nějaká hesla, a zjistíte, že zrovna tenhle člověk pracuje jako inženýr v Dropboxu. Znáte jeho heslo k sociální sítí, a tak zkusíte, jestli nepoužívá stejná hesla i na dalších účtech.

Útočníkovi se podařilo dostat do jeho Twitteru, Facebooku, Google účtu a dalších účtů. Inženýr později přiznal, že opravdu používal stejná hesla pro více účtu. Tak útočník si řekl, schválně jestli používá i stejný heslo v práci. A ejhle. Další BINGO.

Neví se, jestli se tam dostal ještě pomocí nějaké VPN či pouze přes webové administrátorské prostředí, ale prostě byl zase uvnitř. Asi nemusíme zdůrazňovat, že používat stejná hesla pro více účtů je prostě špatné. Psali jsme o tom v nedávném článku, jak pracovat s hesly.

A to se jedná zase o IT inženýra, který by takové věci měl dobře vědět. Jenže lenost je prostě strašný nepřítel. Proto používejte peněženky na hesla!

Naštěstí pro Dropbox, tenhle inženýr neměl přístup k souborům, které uživatelé měli na cloudu uložené. To by byl úplně jiný level problémů. Tenhle zaměstnanec, ale měl přístup k tzv. meta-datům, protože řešil problémy uživatelů, a tak viděl:

- Uživatelské jména

- E-mailové adresy

- hashed / salted passwords

V tu dobu už FBI byla v procesu vyšetřování a zjistili, že jeden z účtů, který hacker prolomil byl právě zaměstnance Dropboxu, a chtěli je upozornit. Bohužel už bylo pozdě, ale tak jim poskytli informace, jako IP adresu, user-agenta, aby jim usnadnili detektivní práci.

Dropbox potvrdil, že taková IP adresa se opravdu připojila a potvrdili, že se stali obětí útoku. Založili tedy War Room a proces, který se konal v LinkedInu začal i v Dropboxu. Ten měl v té době jenom něco kolem 150 zaměstnanců a každý byl povolány, aby pomohl tento incident rozlousknout. Začali najímat další lidi i celé týmy, aby jim s incidentem pomohly.

První, co udělali, tak prozkoumávali interní Dropbox Wiki, kde mají popsané postupy, jak řešit různé problémy a pro útočníka je zde spousty zajímavých informací. Našli konkrétního zaměstnance, který přistupoval z ruské IP adresy. Prozkoumali jeho účet, který měl přímo na Dropbox.com a zjistili, že pozval jiného uživatele, aby s ním mohl sdílet své soubory. Poté viděli, že na tento cizí účet se přesouvali velké soubory dat.

Tak hacker se snažil stáhnout, co nejvíce toho bylo možné, převedl to na svoje uložiště a prostě zase zmizel. Zase byste si představovali nějaké sofistikované útoky na jednu z největších IT firem a opak je pravdou. Stačil jeden člověk, který používal stejná hesla všude.

Formspring data-breach

Další obětí je firma Formspring. Další sociální síť, kde uživatelé pokládají otázky a ostatní na ně odpovídají. Takový styl, ptejte se mě na všechno. Určitě jste si všimli, že sociální sítě jsou častým terčem útoků. Jednoduše proto, že mají spousty dat, které se dají zpeněžit a jsou pro hackery atraktivní. Řekli byste si, že když takové firmy vydělávají na našich datech miliardy, tak je aspoň budou chránit, aby se nedostali do cizích rukou. A ejhle.

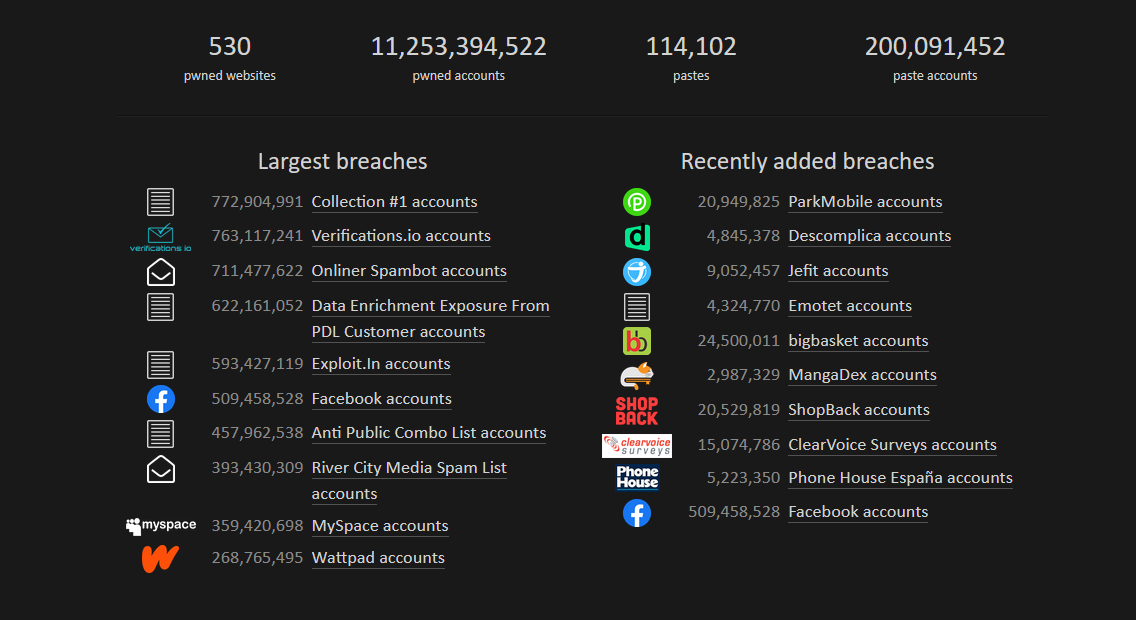

Stránka Have I Been Pwned (2021). LinkedIn už není ani mezi top 10 úníky.

Zpátky ale k našemu příběhu. Formspring měl v roce kolem 30 milionů registrovaných uživatelů. V červnu 2012 získal tento stejný hacker přístup k jednomu administrátorskému účtu na SSH. Je možné, že se mu povedl stejný kousek jako u Dropboxu a narazil na zaměstnance, který měl stejný hesla pro více účtů. Není to však ověřené. Útočník se dokázal taky připojit do webového admin panelu. Zase tam nahrál svůj oblíbený skript madnez.php, který mu umožňoval, se kdykoliv vrátit. Zase hledal interní wikipedii, kterou našel a hledal v ní, kde a jak se ukládají hesla.

Nakonec pomocí admin panelu byl schopný zadávat SQL dotazy, a zase udělal svojí oblíbenou akci grab and go. Tentokrát se jednalo o 420 tisíc e-mailových adres, uživatelských jmen a hesel (salted/hashed). 9. června 2012 se data objevily na dalším underground fóru. Během chvíle se informace dostala do firmy, a vznikla další IT War Room.

A scénář se zase opakoval. Data se potvrdily, tak hledaly podezřelou aktivitu a našli zase ruskou IP adresu na SSH i web adminu, našli soubor madnez.php, viděli, že útočník hledal na jejich interní wikině a viděli, jaké SQL dotazy pouštěl. Na tohle všechno přišli během jediného dne! Určitě měli menší infrastruktury, ale i tak to je obdivuhodné, když vezmete, že museli prohledávat logy skoro 2 měsíce dozadu.

Pak se museli ujistit, že se útočník nedostane zpátky, tak smazali madnez.php, změnili všem hesla a nastavili jejich pravidelnou změnu na kratší dobu, zavedli podrobnější monitoring, hlavně pro přihlášení administrátorů, pokud se připojí z jiné lokality než ve které žijí. Taky zrušili veškeré servery, na kterých hacker byl a přemigrovali je na nové stroje.

Hlavně informovali uživatele hned druhý den, aby je o útoku informovali s připomínkou o změně hesla.

FBI je na stopě

Poté co i Formspring oznámil data breach, tak je kontaktovala FBI, jestli by jim ukázali, co se stalo. Tak jim poslali potřebné logy a FBI si byla jistá, že za těmito 3 útoky, stojí stejný člověk. Vyslýchali zaměstnance LinkedInu, aby vysvětlovali sled událostí, a na co zatím přišli. Také FBI dostávala celé harddisky plné logů, aby se také podívali. Mezitím si FBI pospojovala různé IP adresy, ze kterých se útočník i se slavným user-agentem Sputnik připojoval.

Když měli takové informace, tak se snažili v logách od LinkedInu najít, jestli se někdo takový nepřipojoval na veřejnou stránku linkedin.com. Měli pravdu. Někdo si se stejnou IP adresou i agentem vytvořil profil se jménem Jammiro Quatro. Samozřejmě šlo o prázdný profil, takže nic zajímavého, ale našli e-mailovou adresu chinabig01@gmail.com, která může být útočníka.

FBI už má pár vytipovaných IP adres, které jim připadají podezřelé a rádi by o nich věděli více informací. Kdyby byly v USA, tak vydají obsílku k ISP providerovi, který by jim obratem řekl, kdo za tyto IP adresy platí účet. Jenže veškeré IP adresy jsou v Rusku. To je trochu obtíženější. Existuje, ale možnost. Říká se tomu Mutual Legal Assistance Treaty, nebo-li MLAT. Ten byl zřízen, aby umožnil cizím státům spolupracovat při vyšetřování trestných činů poskytováním informací o předplatitelích internetových služeb donucovacím orgánům. Tak FBI vyplnila žádost, ale ta může trvat od 8 měsíců až po 5 let. 🙂

Mezitím tedy FBI stále dávala dohromady skládačku ze všech 3 útoků. Všechno potvrzovalo, že se jedná o stejnou osobu, protože se objevovaly stejné IP adresy, user-agenty, prohlížeče a OS. Tady se divím, že útočník furt využíval stejné vybavení i po takových velkých útocích na firmy z USA. Používal i stejný e-mail k registracím ke svým obětím. U Dropboxu i Formspringu se našel účet registrovaný na chinabig01@gmail.com.

FBI už měla silné podezření, že se jedná o e-mailový účet hackera, tak poslala firmě Google obsílku, aby jim poskytli informace o tomto uživateli. To je mnohem snazší od firmy z USA než z Ruska. Co mi ale hlava nebere, tak že útočník používal účet od USA firmy. Navíc používal furt ten stejný účet, což od něj nebylo moc chytré. Za chvíli dorazila od Google odpověď, a tentokrát je první BINGO na straně FBI.

Víme, že Google rád sbírá data svých uživatelů, a v tomto případě je krásně vidět, co na vás může účet u gmailu prozradit. Měli toho ke sdílení opravdu dost. 🙂 Nejdříve si ověřili, že se jedná o stejnou IP adresu, jako u všech ostatních útoků. Také výrazy, které útočník pomocí Googlu vyhledával byly:

- WordPress vulnerabilities

- TrueCrypt hack

- Oracle export utility

- EMS data export for Oracle

Také se potvrdilo, že stejný účet navštěvoval underground fóra, kde se zveřejňovaly databáze. Navštěvoval často články, které popisovali výše zmíněné útoky. FBI se také mohla podívat do inboxu, a uviděli, tam uvítací e-mail ke službě Vimeo, tak poslali další obsílku. FBI si taky všimla, z LinkedIn logů, že se přihlašoval pod účty zaměstnanců firmy Automattic, což je mateřská společnost WordPressu. Poslali jim IP adresy, aby si ověřili, jestli se tam útočník netoulal po síti, a zjistili, že ano. Na nic konkrétního ale nepřišli.

Pak viděli další uvítací e-mail pro službu afraid.org, což je firma v USA, která poskytuje DNS služby. Tak poslali další obsílku, a zase se objevil Sputnik s uživatelským jménem Zopaqwe1. Tak to FBI zkusila vygooglit a našli, že je zaregistrovaný na stránce kongregate.com. To je stránka s online hrami, a tak poslali další obsílku. Zjistili, že tam je zaregistrovaná kreditní karta, a že platil za hrací kredity. Bohužel se jednalo o banku v Rusku, takže žádné další informace nemohli získat. Jen narazili ještě na další e-mailovou adresu r00talka@mail.ru. Samozřejmě tady obsílka fungovat nebude, ale FBI zase použila google search k hledání jména r00talka a světe div se. Našli další @gmail účet.

Přišla další obsílka, a už podle vyhledávání se muselo jednat o stejného člověka. Zase spousty vyhledávacích dotazů ohledně hackingu, ale tentokrát tam bylo vyhledávání i v Google Mapách, a to konkrétně po zubaři v Moskvě. Také si všimli, že pro tento účet je registrován profil na ruské sociální sítí Vkontakte. Mezitím už z MLAT přišly informace ohledně vlastníků IP adres, které patřily dvou různým lidem a získaly dvě fyzické adresy.

Jevgenij Nikulin byl vlastník jedné z IP adres. Žil na ulici, kde jeden z gmail účtu často hledal na Google mapách a fotky na VKontakte vypadaly stejně. Ještě vyšetřování FBI vedlo k osobě jménem Kislitsyn, který měl pravděpodobně zprostředkovával hackery s kupci databází. Ten měl e-mail u @hotmailu, který patří Microsoftu, takže s obsílkou problém nebyl a uvnitř schránky našly potvrzovací e-maily, kde se domlouval obchod databáze Formspring za 7.100 dolarů.

FBI označila Kislitsyna za spolu-viníka, ale jelikož pobýval v Rusku, tak ho nemohli nijak zatknout. FBI byla schopna si na Ruské ambasádě v Moskvě domluvit schůzku, právě s Kislitsynem, který je nakrmil opravdu spousty informacemi. Z jakého důvodu ale není přesně známo. Potvrdil jim, že Jevgenij stál za útokem Dropboxu, a že tam stále má přístup, že má data firmy Formspring a prodává to s cílem obohacením se. FBI měla už teda jasno.

Kdo je Jevgenij Nikulin? Narodil se 1988 a z jeho mládí jsou pouze neověřené informace. Na sociálních sítích, byl ale aktivním uživatelem, kde rád ukazoval svůj luxusní životní styl.

Ačkoliv neměl v Rusku žádnou práci, živnost ani majetek, tak vlastnil několik firem. Jedna z nich byla půjčovna luxusních aut, které měl rád. FBI na něj vydala mezinárodní zatykač, ale ten má malou šanci na úspěch, když je neustále v Rusku, a i kdyby byl zatčený, tak určitě ho nepošlou do USA. Tak museli vyčkávat. Mezitím v roce 2016 se na fóru objevil další balíček dat od LinkedInu se 117 miliony údaji.

Tentokrát se už podařilo většinu hesel cracknout, a my se tak můžeme podívat na TOP 5 hesel, které lidi používali:

- 700 tisíc uživatelů – 123456

- 123456789

- 12345678

- 111111

Takže spousta lidi používala jednoduchá hesla, navíc měli stejná hesla pro více účtu, a ještě ke všemu někdo používal stejná hesla i v práci. Tak snad vás dnešní článek donutil trošku zamyslet, jak se k heslům stavět, a proč jsou dobré peněženky na hesla. 🙂

Zatčení Jevgenije Nikulina v Praze

Píše se listopad 2016 a FBI dostala tip, že Nikulin byl spatřen v Praze. Kontaktovali policii i se zatykačem a naše policie Nikulina dopátrala až do jedné restaurace, kde zrovna obědval se svojí přítelkyní. Podívejte se na video ze zatčení, které probíhalo na Praze 2.

Evidentně byl v šoku, a vůbec netušil, co se děje. Pak už jste o příběhu slyšeli asi ze zpráv. Jeho právníci dva roky bojovali, aby nebyl vydán do USA. Česká vláda nakonec USA konečně vyhověla, a tam byl Jevgenij obviněn z 9 trestných činů. Počítačové vniknutí, krádež identit, spiknutí a spousty dalších a jako poškozený byly uvedeni LinkedIn, Dropbox a Formspring.

A proč se o tomto případu ví tolik informací? Protože Nikulin tvrdil, že stále nic neudělal, a že je ve všech bodech obžaloby nevinný, tak že to muselo jít k soudu. To znamenalo, svědky, výpovědi a důkazy. Vystupovali tam zaměstnanci Dropboxu, FBI agenti i tajná služba a přesvědčovali porotu, jak ke všem těmto obviněním došli.

Nikulin nemluvil moc anglicky, a celkově pobyt v cele nesnášel dobře. snažil se soudce přesvědčit, jestli by nemohl mít v cele aspoň Game Boy nebo PSP. Při soudním procesu musel mít překladatele, ale neustále dokola opakoval, že za nic nemůže. Jenže důkazy jsme tady popsali, a porota ho nakonec uznala vinným ve všech bodech. Dostal 7 let vězení a musí zaplatit 1,7 milionů dolarů poškozeným firmám. Mezitím tajná služba zatkla dalšího hackera, který naboural jejich systémy a na jeho notebooku se našla celá řada důkazů, který usvědčují Nikulina. Zprávy a emaily, kde se od sebe učí a vychloubají se svými úspěchy.

Poučení na závěr

Jak se můžeme poučit z tohoto příběhu? Jak už jsme psali, tak když je vývojář z Kalifornie, a najednou se na VPN přistoupí z Ruska, tak by to mělo spustit poplach. No nespustilo. Technologie to v té době moc neřešila, ale teď už je celá řada nástrojů, které to dělá.

Každý zaměstnanec, ať už je z účetnictví, právník nebo obchodník, tak by měl vědět, jak pracovat s hesly. Pracovníci z IT by měli jít příkladem! To se tady bohužel neukázalo. 🙂 Ještě se to dejme tomu dá pochopit, na osobní účty, ale že má stejný heslo i do práce, je prostě neuvěřitelný přešlap.

Taky pokud máte doma nějaký sranda webserver, tak je dobré si to zabezpečit. Kdyby iMac měl nainstalovanou ochranu proti slovníkovým útokům, tak by Nikulin nemusel být ve vězení, a ještě teď by lámal heslo na SSH. 🙂 Nikdy nic nepodceňovat. Jak je vidět, tak útočníci umí být vychytralý a útočí raději na domovy zaměstnanců než korporátní sítě, protože ty jsou z pravidla bezpečnější. Opravdu se ujistit, jestli na domácí sítí potřebujete mít otevřené porty, nebylo by jednodušší a bezpečnější umístit takové jednoduché stránky na sdílený webhosting?

Další příkladem je vidět, jak důležité je mít pokročilé logování, kdyby tyto společnosti správně neuchovávaly logy, tak by neměli dostatek důkazů ani vodítek, co se vlastně pokazilo, a co je třeba napravit. Tím pádem by se útočník mohl stále vracet a nikdo by nevěděl proč. Je spousta společností, které logy správně neuchovávají, a pak se takové incidenty těžko řeší. Hlavně logy pomohou prokázat vinu třeba u soudu. U IT firem s logováním tolik problém není, ale s ostatními to je těžší.

Co na příběh říkáte? Taky vás překvapilo, jak málo vlastně stačí k neštěstí? Pošlete článek kolegům a radši se zamyslete, jestli ve firmě děláte všechno správně. 🙂

- https://darknetdiaries.com/episode/86/

- https://www.cyberscoop.com/nikulin-trial-linkedin-oleksandr-ieremenko/

- https://pldeb.ru/en/haker-nikulin-poplatilsya-za-nezdorovoe-lyubopytstvo-k-hillari/

- https://blog.linkedin.com/2012/06/06/linkedin-member-passwords-compromised

- https://www.vice.com/en/article/78kk4z/another-day-another-hack-117-million-linkedin-emails-and-password

- https://krebsonsecurity.com/2016/05/as-scope-of-2012-breach-expands-linkedin-to-again-reset-passwords-for-some-users/

- https://www.rferl.org/a/in-u-s-hacker-trial-the-tangled-web-of-russia-s-cyberunderground-is-further-exposed/30472603.html

- Video: Arrest of Yevgeny Nikulin

- PACER court records